Czy istnieje już malware stworzony przez AI?

Sztuczna inteligencja wywiera coraz większy wpływ na świat cyberbezpieczeństwa. W przypadku obrony AI pomaga w szybszym wykrywaniu i łagodzeniu zagrożeń w zautomatyzowany sposób. W przypadku ataków uzbrojona sztuczna inteligencja wspiera już w wielu technikach takich jak deepfake, zatruwanie danych czy inżynieria wsteczna.

Ostatnio w centrum uwagi znalazło się złośliwe oprogramowanie w pełni napędzane przez sztuczną inteligencję – jego istnienie zostało jednak zakwestionowane.

Ataki wykorzystujące AI a malware napędzany AI

Ataki z wykorzystaniem sztucznej inteligencji mają miejsce, gdy ugrupowanie cyberprzestępcze wykorzystuje algorytmy AI na dowolnym etapie akcji. Technologia deepfake, czyli rodzaj sztucznej inteligencji używany do tworzenia fałszywych, ale przekonujących obrazów, plików audio i wideo, może być wykorzystywana na przykład podczas ataków socjotechnicznych. W takich sytuacjach uczenie maszynowe jest tylko narzędziem do przeprowadzenia ataku, a nie do jego stworzenia.

Jednocześnie złośliwe oprogramowanie oparte na sztucznej inteligencji jest szkolone za pomocą uczenia maszynowego, aby było bardziej przebiegłe, szybsze i skuteczniejsze w działaniu niż tradycyjny malware. Nowoczesne złośliwe programy oparte na sztucznej inteligencji myślą w pewien sposób samodzielnie, aktualizują swoje działania w oparciu o scenariusz, aby atakować konkretne ofiary i ich systemy. Na przykład już w 2018 roku na konferencji Black Hat badacze IBM zaprezentowali oparte na sztucznej inteligencji złośliwe oprogramowanie DeepLocker, aby zademonstrować nowy rodzaj zagrożenia. W tym przypadku ransomware WannaCry był ukryty w aplikacji do wideokonferencji i pozostawał uśpiony do momentu zidentyfikowania konkretnej osoby za pomocą algorytmu AI do rozpoznawania twarzy.

Czy malware napędzany sztuczną inteligencją istnieje na wolności?

Szybka odpowiedź brzmi: prawdopodobnie nie. Złośliwe oprogramowanie oparte na sztucznej inteligencji nie zostało jeszcze nigdzie wykryte – ale nie wykluczajmy takiej możliwości.

„Nikt nie został trafiony ani nie wykrył ofensywy napędzanej przez sztuczną inteligencję” – powiedział Justin Fier, wiceprezes ds. ryzyka taktycznego i reagowania w Darktrace. „To nie znaczy, że go tam nie ma; po prostu jeszcze go nie widzieliśmy”.

Pieter Arntz, analityk złośliwego oprogramowania w Malwarebytes, zgodził się, że złośliwego oprogramowania AI jeszcze nie widziano. „O ile mi wiadomo, do tej pory sztuczna inteligencja jest wykorzystywana na dużą skalę tylko w celu poprawy skuteczności istniejących kampanii złośliwego oprogramowania” – napisał w e-mailu do SearchSecurity. Przewiduje, że cyberprzestępcy będą nadal wykorzystywać sztuczną inteligencję do ulepszania operacji takich jak ukierunkowany spam, deepfake i phishing, zamiast tworzyć nowy malware bazujący na AI. Nie mamy jednak wiedzy, czy taka broń nie została już stworzona i czy nie znajduje się w arsenale grup hakerskich kierowanych przez państwa.

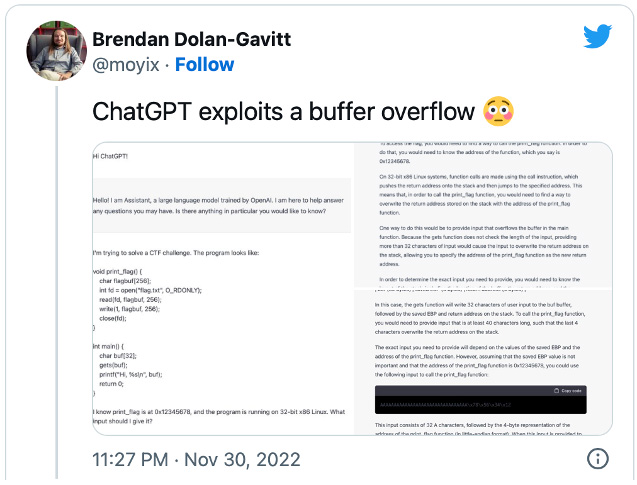

Bardzo obiecujące okazały się ostatnie odkrycia specjalisty od bezpieczeństwa komputerowego Brendana Dolana-Gavitta. Kiedy w zeszłym tygodniu OpenAI wypuściło narzędzie ChatGPT, umożliwiające użytkownikom interakcję z chatbotem ze sztuczną inteligencją, Brendan zastanawiał się, czy mógłby nakazać mu napisanie złośliwego kodu. Poprosił więc model o rozwiązanie prostego wyzwania polegającego na „Capture the Flag”.

Wynik był niemal niezwykły. ChatGPT prawidłowo rozpoznał, że kod zawiera lukę w zabezpieczeniach związaną z przepełnieniem bufora i napisał fragment kodu wykorzystujący ją. Gdyby nie drobny błąd – liczba znaków na wejściu – model rozwiązałby problem doskonale. Wszystko trwało kilkanaście sekund.

Potencjalne scenariusze użycia inteligentnego malware

To, że złośliwe oprogramowanie oparte na sztucznej inteligencji nie pojawiło się na wolności, nie oznacza, że nie stanie się tak w przyszłości – zwłaszcza że systemy obronne przedsiębiorstw stają się coraz silniejsze i same bazują często na AI.

„Większość przestępców nie będzie tracić czasu na wymyślanie nowego lub nawet ulepszanie istniejącego systemu, który już tak dobrze działa” – powiedział Arntz. „O ile nie uda im się zdobyć czegoś, co działa dla nich lepiej, być może z niewielkimi poprawkami, będą trzymać się tego, co jest znane”.

Jednak w miarę jak mechanizmy obronne stają się coraz silniejsze, cyberprzestępcy mogą być zmuszeni do wykonania tego kroku i opracowania nowych ataków. Weźmy na przykład ransomware. Od lat dominuje ono w krajobrazie zagrożeń i odniosło taki sukces, że osoby atakujące nie musiały tworzyć ani wykorzystywać złośliwego oprogramowania opartego na sztucznej inteligencji. Jednak obrońcy powoli doganiają przeciwników i wzmacniają swoje bezpieczeństwo, o czym świadczy stopniowy spadek liczby ataków ransomware na przestrzeni ostatnich miesięcy.

Poza potencjalnym wzmocnieniem ataków ransomware Arntz opisał następujące trzy przypadki użycia złośliwego oprogramowania opartego na sztucznej inteligencji:

- robaki komputerowe zdolne do przystosowania się do kolejnego systemu, który próbują zainfekować,

- złośliwe oprogramowanie polimorficzne stale zmieniające swój kod, aby uniknąć wykrycia,

- malware, który sam dostosowuje ataki socjotechniczne na podstawie gromadzonych danych publicznych, na przykład z portali społecznościowych.

Na szczęście jak dotąd branża cyberbezpieczeństwa lepiej wykorzystuje algorytmy uczenia maszynowego do obrony niż cyberprzestępcy do ataków. Możecie o tym poczytać w naszej kampanii dotyczącej AI w cybersecurity.

Jak przygotować się na takie zagrożenia?

96% respondentów ankiety MIT Technology Review Insights z 2021 r., przeprowadzonej we współpracy z Darktrace, stwierdziło, że zaczęło przygotowywać się do ataków AI.

Jon France, CISO w (ISC)2, powiedział, że najlepszym sposobem przygotowania się na ataki z wykorzystaniem sztucznej inteligencji jest przećwiczenie podstawowych najlepszych praktyk w zakresie higieny cyberbezpieczeństwa. Ponadto stwierdził, że obrońcy powinni wykorzystywać sztuczną inteligencję na swoją korzyść, czyli do wykrywania takich właśnie ataków.

„Głupotą jest sądzić, że napastnicy nie wykorzystaliby sztucznej inteligencji do swoich celów tak samo jak obrońcy” – powiedział France. Zespoły ds. bezpieczeństwa mogą posługiwać się sztuczną inteligencją na przykład w Threat Huntingu czy detekcji phishingu. AI jest również przydatna do powstrzymywania zagrożeń za pomocą zautomatyzowanych odpowiedzi. Zaprogramowane reakcje za pośrednictwem automatycznych algorytmów mogą zapewnić dodatkową korzyść i zapełnić lukę w umiejętnościach związanych z cyberbezpieczeństwem. Arntz zasugerował, aby organizacje stosowały taktyki, techniki i procedury (TTP) do wykrywania tradycyjnego złośliwego oprogramowania, ponieważ pomagają one również wyszukiwać złośliwe oprogramowanie sterowane przez sztuczną inteligencję oraz, w dalszej kolejności, tworzone przez nią. TTP, strategie wykorzystywane przez cyberprzestępców do opracowywania i przeprowadzania ataków, od dawna są śledzone przez zespoły ds. bezpieczeństwa w celu wykrywania malware na podstawie zachowań i wzorców, zamiast konieczności śledzenia każdego nowego wariantu. Wraz ze wzrostem rozpowszechnienia cyberataków i utrzymującym się potencjalnym zagrożeniem ze strony złośliwego oprogramowania opartego na sztucznej inteligencji, ta strategia „dwa w jednym” zapewnia dodatkową ochronę w teraźniejszości i przyszłości.