Dangling DNS ułatwia hakerom przejęcie subdomeny organizacji

Hakerzy coraz częściej wykorzystują tak zwane rekordy Dangling DNS, by przejmować korporacyjne subdomeny, co stwarza poważne zagrożenie dla bezpieczeństwa całych organizacji. Fakt, że ten wektor ataku jest teraz zauważany przez zespoły ds. bezpieczeństwa, podkreśla potrzebę stałej czujności w zarządzaniu konfiguracją DNS.

Przejęcia subdomen mają miejsce, gdy błędnie skonfigurowany lub nieużywany wpis DNS subdomeny, w szczególności rekordy nazwy kanonicznej (CNAME), wskazuje na wygasłą lub nieistniejącą usługę. Scenariusz, określany jako „Dangling DNS”, obejmuje nie tylko rekordy CNAME, ale także inne typy rekordów DNS, takie jak NS, MX, A i AAAA.

Gdy organizacje zaprzestają świadczenia usługi lub nie aktualizują wpisów DNS po zakończeniu usługi, atakujący mogą zarejestrować porzuconą subdomenę u dostawcy, uzyskując nad nią kontrolę.

Na przykład jeśli subdomena helpdesku firmy była wcześniej hostowana na platformie SaaS, takiej jak Zendesk, a usługa została zakończona bez aktualizacji DNS, atakujący może zainicjować bezpłatny okres próbny u tego samego dostawcy w ramach subdomeny firmy, przejmując w ten sposób kontrolę.

Błędne konfiguracje usług w chmurze stanowią kolejną drogę dla tych ataków.

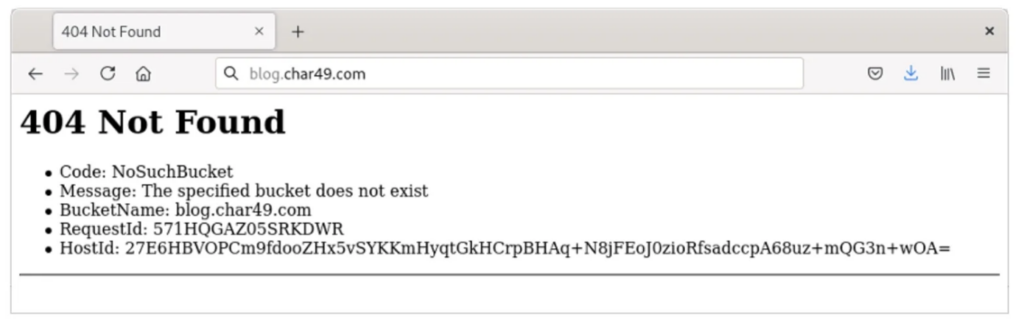

Jeśli organizacja usunie zasób w chmurze, taki jak kontener AWS S3 używany do hostowania statycznej witryny, bez usuwania lub aktualizowania odpowiednich wpisów DNS, atakujący mogą zarejestrować nowy kontener z tą samą nazwą subdomeny, przekierowując i złośliwie modyfikując ruch.

Ostatnie badanie przeprowadzone przez SentinelOne z okresem próbek od października 2024 r. do stycznia 2025 r. wykazało, że około 150 kontenerów S3, wcześniej należących do dużych korporacji i agencji rządowych, zostało usuniętych, ale nadal odwoływano się do nich za pomocą nieaktualnych rekordów DNS. Ponad 8 milionów żądań zostało wysłanych do tych kontenerów, poszukując różnych krytycznych zasobów, takich jak obrazy kontenerowe i konfiguracje serwerów SSLVPN.

Konsekwencje wykraczają poza zwykłe zniszczenie witryny lub kradzież danych uwierzytelniających, które są tradycyjnymi skutkami przejmowania subdomen. W przypadku organizacji używających subdomen do dystrybucji aktualizacji oprogramowania, szablonów usług w chmurze i innych krytycznych zasobów, atakujący może wstrzyknąć złośliwy kod do łańcuchów dostaw. Dalej może to prowadzić do potencjalnego zdalnego wykonania kodu (RCE), przejęcia zasobów, a nawet ustanowienia trwałego dostępu za pomocą backdoora.

SentinelOne w ciągu ostatniego roku zidentyfikował ponad 1250 przypadków ryzyka przejęcia subdomen z powodu wycofanych zasobów w chmurze.

Organizacje opowiadają się za solidnymi praktykami bezpieczeństwa w całym cyklu życia rozwoju oprogramowania, podkreślając, że bezpieczeństwo środowiska wykonawczego ma kluczowe znaczenie, zwłaszcza w przypadku usług stron trzecich. To pojawiające się zagrożenie podkreśla znaczenie skrupulatnego zarządzania DNS. Korporacje muszą upewnić się, że ich subdomeny są aktywnie używane lub bezpiecznie wycofane z eksploatacji, usuwając wszystkie powiązane rekordy DNS.

W miarę rozwoju cybernetycznego krajobrazu utrzymanie proaktywnych środków bezpieczeństwa poprzez czujne monitorowanie i terminowe aktualizacje konfiguracji chmury i DNS ma kluczowe znaczenie dla ochrony przed tymi wyrafinowanymi atakami. Więcej o bezpieczeństwie i atakach na usługę DNS pisaliśmy w naszej poświęconej tej tematyce kampanii.