Podepnij mysz do komputera, a otrzymasz najwyższe uprawnienia do Windows!

Można zdobyć najwyższe uprawnienia do Windows podpinając mysz Razer i wykonując pewien trick podczas instalacji jej sterowników. Metoda niczym zabawa w escape room – znajdź, kliknij, otwórz a przeżyjesz. Lecz w tym przypadku raczej nie chodzi o przetrwanie a bardziej nagrodę – specjalne konto do systemu 🙂 Szczegóły publikujemy poniższej.

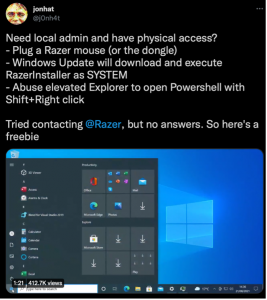

Badacz bezpieczeństwa o pseudonimie „johnat” opublikował w sobotę na Twiterze informację, że udało mu się znaleźć sposób na zdobycie najwyższych uprawnień do systemu Windows (uruchomić wiersz linii poleceń na uprawnieniach NT AUTHORITY\SYSTEM).

Gdzie leży problem?

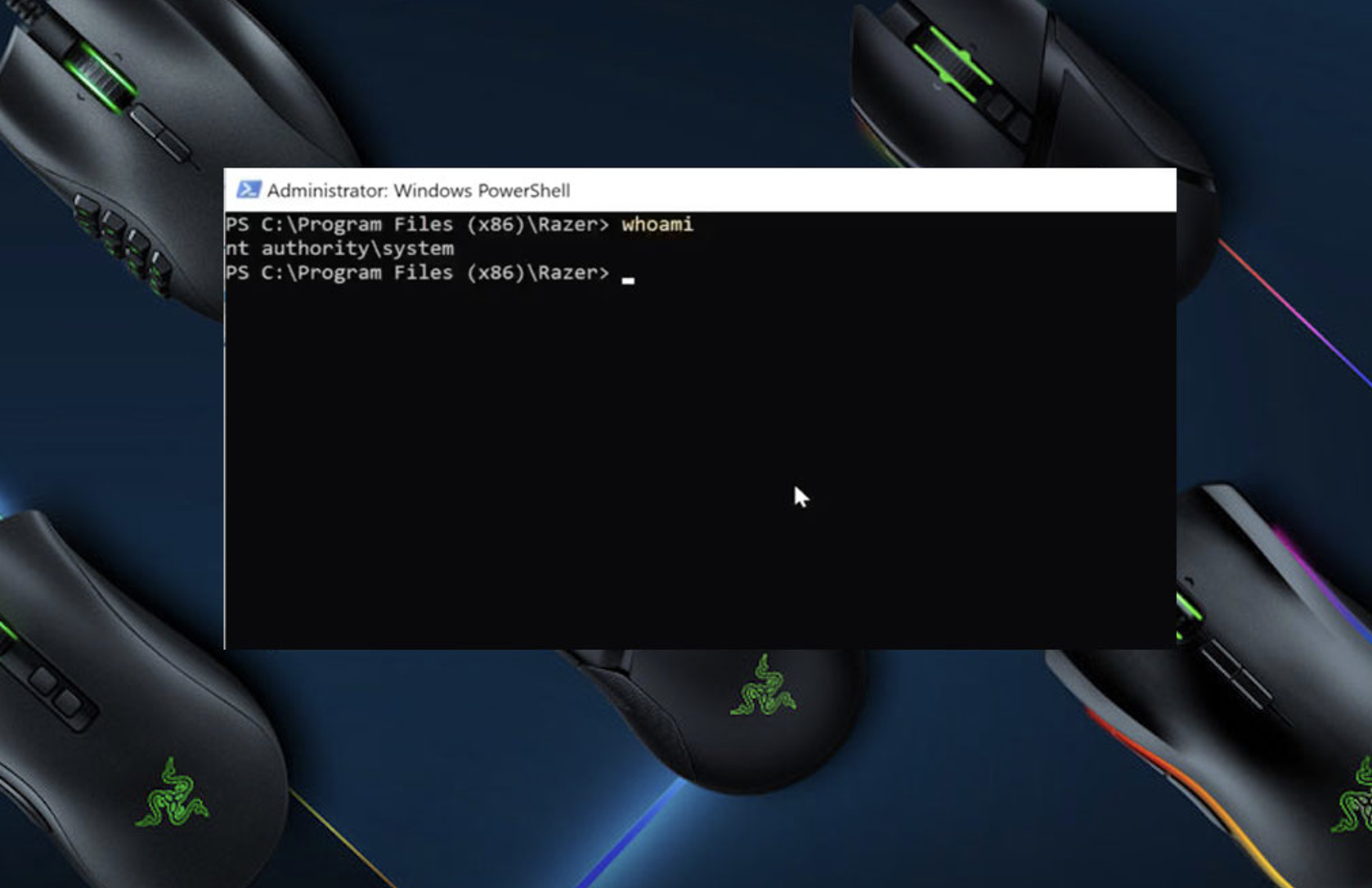

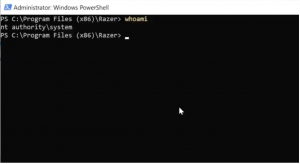

Wszystkiemu winny jest określony model myszy (Razer), a w zasadzie dziura w oprogramowaniu do jej obsługi/instalacji. Błąd podczas instalacji jej sterowników pozwala uruchomić na najwyższych uprawnieniach plik wykonywalny instalatora (RazerInstaller.exe). Dzięki temu możemy eskalować uprawnienia zwykłego użytkownika do SYSTEM. Na poniższym ekranie widać, że proces odpalany jest na użytkowniku „NT AUTHORITY\SYSTEM”.

Aby dostać poświadczenia SYSTEM użytkownik podczas uruchomienia instalatora musi wykonać pewna sztuczkę – znaleźć i kliknąć w odpowiedni link w oknie instalatora, który otworzy nowe okno do przeglądania katalogów. Następnie w nowym oknie musi wykonać kombinację: naciśnięcie prawego przycisku myszy + klawisza „SHIFT”. Uruchomi się specjalne menu, z którego będzie można wybrać opcję wiesza komend w PowerShell. Po kliknięciu na nią uruchomione zostanie okno wiersza linii poleceń Powershell na uprawnieniach SYSTEM. Brzmi ciekawie prawda? Prawie jak zabawa w „escape room”.

Jak zdobyć uprawnienie (krok po kroku)?

Sposób na eskalację uprawnień ze zwykłego użytkownika do SYSTEM jest banalnie prosty. Wystarczy wykonać poniższe kroki i oczywiście posiadać ową magiczną mysz 🙂 :

1. Podpiąć mysz Razer do komputera.

2. Usługa Windows Update automatycznie zacznie ściągać i uruchomi plik instalacyjny RazerInstaller.exe na systemie Windows.

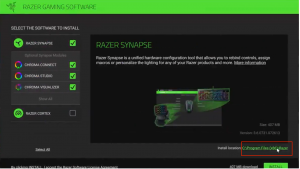

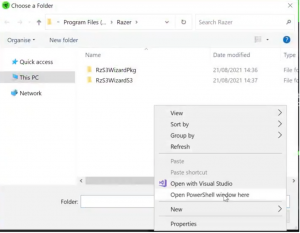

3. Musimy znaleźć w interfejsie instalatora link do „C:\Program Files(x86)\Razer” (prawy dolny róg instalatora) i na niego kliknąć.

4. W nowo otwartym oknie wykonujemy kombinację: „Prawy przycisk myszy + SHIFT”.

5. Po wybraniu opcji z menu „Open PowerShell Windows here” uruchomi się wiesz linii komend, w którym otrzymamy uprawnienie SYSTEM

Na poniższym nagraniu możecie zobaczyć cały proces od początku do końca: https://twitter.com/i/status/1429049506021138437

Drukarka i mysz umożliwiające przejęcie systemu

Dzisiejszy przykład eskalacji uprawnień za pomocą myszy to kolejne z serii odkryć umożliwiające zdobycie „zwykłemu użytkownikowi” najwyższych poświadczeń w Windows. Ostatnio pisaliśmy o słynnym błędzie w usłudze wydruku PrintSpooler – PrintNightmare. Błąd ten umożliwiał (i nadal umożliwia) zdobycie uprawnienia SYSTEM podczas rejestracji drukarki sieciowej na Windows. Autor odkrycia z myszą Razer narzeka także na kontakt z producentem myszy, który jak twierdzi „Nie udzielił mu żadnej odpowiedzi na jego zgłoszony i odkryty problem”. Czyżby niechętnie chciał naprawić błąd? Liczymy na szybką reakcję Razer i poprawę oprogramowania. Zastanawia nas, ile jeszcze takich wspaniałych błędów przed nami i czy możemy czuć się bezpiecznie? Jedno jest pewne – na pewno o nich dla Was napiszemy. A tymczasem uważajcie co wpinacie do portów komputera i monitorujcie urządzenia USB, bo za nimi może czaić się zło.