W dwa dni zhackowano 2000 serwerów Exchange!

Jeśli jeszcze na załataliście w firmie swoich serwerów pocztowych Exchange, to koniecznie to zróbcie. W ciągu ostatnich dwóch dni hackerzy, za pomocą niezałatanych luk ProxyShell (ostatnio pisaliśmy o niej tutaj), włamali się do prawie 2000 serwerów Microsoft Exchange i zainstalowali na nich specjalne backdoor’y.

Incydent odkryli eksperci z firmy zajmującej się bezpieczeństwem Huntress Labs. Z powodu często występujących ataków (zaraz po opublikowaniu exploita PoC na początku tego miesiąca) zaczęli monitorować problem i skanować sieć w poszukiwaniu podatnych na ataki serwery.

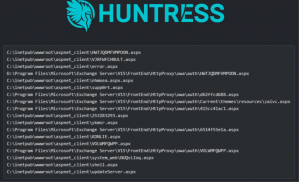

Odkryli też ścieżki na serwerach, które zawierają złośliwe WebShell:

Zhackowano ponad 2000 serwerów Exchange

Podczas skanowania badacze wykryli, że hackerzy włamali się do wszystkich z 2000 zhackowanych serwerów Microsoft Exchange za pośrednictwem luki ProxyShell, ale nie tylko. Zaleźli na tych serwerach ponad 140 różnych powłok internetowych! Wszystkie zhackowane serwery Exchange były własnością kilku organizacji, takich jak:

- Firmy budowlane

- Producenci żywności w tym owoców morza

- Dostawcy sprzętu przemysłowego

- Warsztaty naprawy samochodów

- Małe lotniska

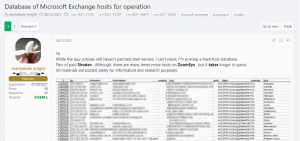

Sytuacja jeszcze bardziej się pogorszyła, gdy użytkownik o pseudonimie „marmalade_knight” rosyjskojęzycznego forum hackerskiego opublikował na nim listę ponad 100 000 serwerów Exchange dostępnych przez Internet.

ProxyShell

ProxyShell to błąd Microsoft Exchange, który został początkowo odkryty przez Orange Tsai, tajwańskiego badacza bezpieczeństwa. W kwietniu tego roku podczas konkursu hackerskiego Pwn2Own 2021 Tsai zarobił 200 000 $ za udany atak na serwer przy użyciu exploita ProxyShell. Według niego ProxyShell jest atakiem złożonym z łańcucha trzech innych ataków:

- ProxyLogon

- ProxyOracle

- ProxyShell

Od środka luka bezpieczeństwa ProxyShell składa się z trzech różnych luk bezpieczeństwa, dzięki którym każdy zdalny atakujący może łatwo uzyskać dostęp i przejąć kontrolę nad serwerami poczty Microsoft Exchange.

Poniżej zamieszczamy listę tych podatności:

- CVE-2021-34473 — Obejście ACL spowodowane luką „Pre-auth Path Confusion”. Podatność została załatana w kwietniu przez KB5001779.

- CVE-2021-34523 — podniesienie uprawnień w programie Exchange PowerShell Backend, który został załatany w kwietniu przez KB5001779.

- CVE-2021-31207 – Post-auth Arbitrary-File-Write prowadzi do RCE i został załatany w maju przez KB5003435.

W przypadku podatnych na ataki serwerów Exchange wszystkie te luki są aktywnie wykorzystywane przez cyberprzestępców, o czym informują analitycy z Huntress. Co więcej, 17 i 18 sierpnia eksperci Huntress zauważyli i zgłosili ponad 100 incydentów związanych z tym exploitem.

Ponad 30 400 serwerów Exchange jest podatnych na ataki

Wygląda na to, że pomimo dostępności poprawek dla opisywanych luk administratorzy systemu nie spieszą się z ich instalacją. 8 sierpnia firma ISC SANS przeprowadziła skanowanie. W swoim raporcie stwierdzili, że obecnie istnieje ponad 30 400 serwerów Exchange z łącznej liczby 100 000 systemów, które są podatne na ten atak, ponieważ nie zostały one załatane.

Poprawki dla MSExchangeRPC

Poniżej publikujemy listę numerów poprawek dla odpowiednich wersji Exchange i ich hash’e:

Exchange 2019 CU10 + KB5004780 = v15.2.922.13

hash: 8a103fbf4b18871c1378ef2689f0bdf062336d7e02a5f149132cdbd6121d4781

Exchange 2019 CU9 + KB5004780 = wersja 15.2.858.15

hash: c5c88f5b013711060bcf4392caebbc3996936b49c4a9b2053169d521f82010aa

Exchange 2016 CU21 + KB5004779 = v15.1.2308.14

hash: 9f7f12011436c0bbf3aced5a9f0be8fc7795a00d0395bfd91ff76164e61f918d

Exchange 2016 CU20 + KB5004779 = wersja 15.1.2242.12

hash: ab767de6193c3f6dff680ab13180d33d21d67597e15362c09caf64eb8dfa2498

Exchange 2013 CU23 + KB5004778 = v15.0.1497.23

hash: 20659e56c780cc96b4bca5e4bf48c812898c88cf134a84ac34033e41deee46e9

Przykładowy POC

Pod tym linkiem na rosyjskim forum można znaleźć przykład jak wykonać atak ProxyLogon.