Co to jest SOAR?

SOAR – czyli system do orkiestracji, automatyzacji i reagowania na zagrożenia. Jest to rozwiązanie programowe, które umożliwia zespołom ds. bezpieczeństwa integrację i koordynację oddzielnych narzędzi w celu usprawnienia przepływów pracy w zakresie reagowania na zagrożenia.

W dużych organizacjach centra operacji bezpieczeństwa (SOC) korzystają z licznych narzędzi do śledzenia cyberzagrożeń i reagowania na nie. Według badania IBM Cyber Resilient Organisation Study 29% ankietowanych organizacji wdrożyło 31–50 różnych narzędzi i technologii bezpieczeństwa, a 23% wdrożyło 51–100. Narzędzia te nie zawsze zaprojektowane są do współpracy, dlatego SOC musi je często integrować ręcznie, aby odpowiadały na każde zdarzenie związane z bezpieczeństwem.

Platformy SOAR zapewniają SOC centralną konsolę, w której mogą integrować narzędzia ze zoptymalizowanymi przepływami pracy (ang. workflows) w zakresie reagowania na zagrożenia i automatyzować powtarzalne zadania. Konsola SOAR umożliwia także zarządzanie wszystkimi alertami bezpieczeństwa generowanymi przez te narzędzia w jednym centralnym miejscu.

Usprawniając segregację alertów i zapewniając współpracę różnych narzędzi bezpieczeństwa, systemy SOAR pomagają skrócić średni czas wykrycia (MTTD) i średni czas reakcji (MTTR), poprawiając ogólny stan bezpieczeństwa. Szybsze wykrywanie zagrożeń i reagowanie na nie mogą znacznie złagodzić skutki cyberataków.

Jak działa SOAR?

Technologia SOAR powstała w wyniku konsolidacji trzech wcześniejszych narzędzi bezpieczeństwa. Według Gartner, który jako pierwszy użył terminu „SOAR” (w 2015 r.), platformy SOAR łączą w jednej ofercie funkcje platform reagowania na incydenty bezpieczeństwa, platform orkiestracji i automatyzacji bezpieczeństwa oraz platform analizy zagrożeń.

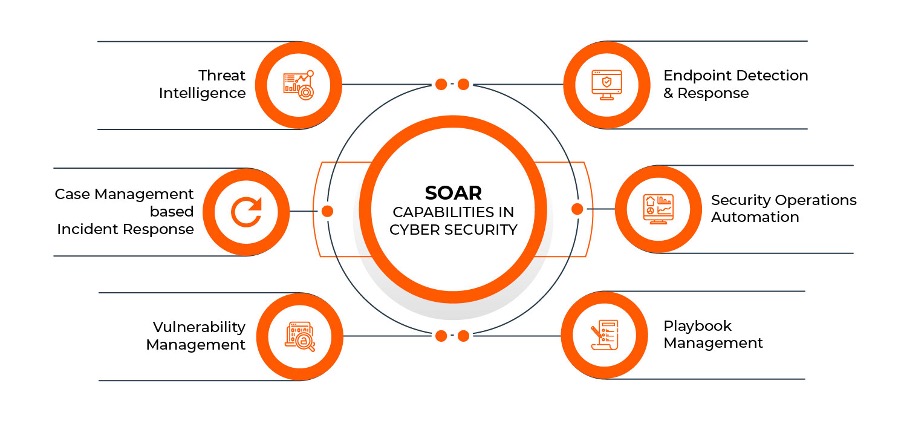

Aby zrozumieć, jak działają współczesne rozwiązania SOAR, pomocne może być podzielenie ich na podstawowe funkcje: orkiestrację zabezpieczeń, automatyzację zabezpieczeń i reagowanie na incydenty.

Orkiestracja bezpieczeństwa

„Orkiestracja bezpieczeństwa” odnosi się do sposobu, w jaki platformy SOAR łączą i koordynują narzędzia sprzętowe i programowe w ekosystemie bezpieczeństwa firmy.

Zespoły SOC korzystają z różnych rozwiązań do monitorowania zagrożeń i reagowania na nie, takich jak np. firewalle, Threat Intelligence, EDR czy NDR. Nawet proste procesy bezpieczeństwa mogą obejmować wiele narzędzi. Na przykład analityk bezpieczeństwa badający wiadomość e-mail typu phishing może potrzebować bezpiecznej bramy poczty e-mail, platformy analizy zagrożeń i oprogramowania antywirusowego, aby zidentyfikować, zrozumieć i rozwiązać zagrożenie. Narzędzia te często pochodzą od różnych dostawców i mogą nie być łatwo integrowalne. Wtedy analitycy muszą ręcznie przełączać się między narzędziami w trakcie pracy.

Dzięki SOAR zespoły ds. bezpieczeństwa są w stanie ujednolicić te narzędzia w ramach spójnych, powtarzalnych przepływów pracy związanych z operacjami bezpieczeństwa (SecOps). SOAR korzystają z interfejsów API, gotowych wtyczek i niestandardowych integracji w celu łączenia narzędzi zabezpieczających (i niektórych narzędzi niezwiązanych z bezpieczeństwem). Po zintegrowaniu tych narzędzi zespoły SOC mogą koordynować swoje działania za pomocą procedur, instrukcji i podręczników.

Podręczniki to mapy procesów, których analitycy bezpieczeństwa używają do zarysowania etapów standardowych procesów bezpieczeństwa, takich jak wykrywanie zagrożeń, badanie i reagowanie. Podręczniki mogą obejmować wiele narzędzi i aplikacji. Bywają w pełni zautomatyzowane, w pełni ręczne lub stanowią kombinację zadań zautomatyzowanych i ręcznych.

Automatyzacja bezpieczeństwa

Rozwiązania SOAR dają możliwość automatyzacji czasochłonnych, powtarzalnych zadań niskiego poziomu, takich jak otwieranie i zamykanie zgłoszeń do pomocy technicznej, wzbogacanie zdarzeń i ustalanie priorytetów alertów. SOAR mogą również wyzwalać zautomatyzowane działania zintegrowanych narzędzi bezpieczeństwa. Oznacza to, że analitycy bezpieczeństwa mają możliwość wykorzystywania schematów działania do łączenia wielu narzędzi i przeprowadzania bardziej złożonych operacji związanych z bezpieczeństwem.

Zastanówmy się na przykład, w jaki sposób platforma SOAR może zautomatyzować dochodzenie w sprawie zaatakowanego laptopa. Pierwszą wskazówkę, że coś jest nie tak, daje rozwiązanie do wykrywania i reagowania na punkty końcowe (EDR), które wykrywa podejrzaną aktywność na laptopie. EDR wysyła alert, który wyzwala SOAR do wykonania predefiniowanego scenariusza. Po pierwsze, SOAR otwiera zgłoszenie na incydent. Wzbogaca alert o dane ze zintegrowanych źródeł informacji o zagrożeniach i innych narzędzi bezpieczeństwa. Następnie wykonuje automatyczne reakcje, takie jak uruchomienie narzędzia do wykrywania i reagowania sieci (NDR) w celu kwarantanny punktu końcowego lub monitowanie oprogramowania antywirusowego o znalezienie i usunięcie złośliwego oprogramowania. Na koniec SOAR przekazuje zgłoszenie analitykowi bezpieczeństwa, który ustala, czy incydent został rozwiązany, czy też wymagana jest interwencja człowieka.

Niektóre SOAR obejmują sztuczną inteligencję (AI) i uczenie maszynowe, które analizują dane z narzędzi bezpieczeństwa i rekomendują sposoby radzenia sobie z zagrożeniami w przyszłości.

Reagowanie na incydenty

Możliwości orkiestracji i automatyzacji SOAR pozwalają mu służyć jako centralna konsola do reagowania na zdarzenia związane z bezpieczeństwem. Analitycy mogą używać SOAR do badania i rozwiązywania incydentów bez konieczności przełączania się między wieloma narzędziami.

Podobnie jak platformy analizy zagrożeń, SOAR agregują metryki i alerty z zewnętrznych źródeł informacji oraz zintegrowanych narzędzi bezpieczeństwa w centralnym panelu kontrolnym. Analitycy są w stanie korelować dane z różnych źródeł, odfiltrowywać fałszywe alarmy, ustalać priorytety alertów i identyfikować konkretne zagrożenia, z którymi mają do czynienia. Następnie analitycy reagują, uruchamiając odpowiednie podręczniki.

Zespoły SOC mogą również korzystać z narzędzi SOAR do audytów po incydencie i bardziej proaktywnych procesów bezpieczeństwa. Panele SOAR pomagają zespołom ds. bezpieczeństwa zrozumieć, w jaki sposób określone zagrożenie przedostało się do sieci i jak zapobiegać podobnym zagrożeniom w przyszłości. Podobnie zespoły ds. bezpieczeństwa mogą wykorzystywać dane SOAR do identyfikowania niezauważonych bieżących zagrożeń i skupiania wysiłków na poszukiwaniu zagrożeń we właściwych miejscach.

Główne korzyści ze stosowania SOAR

Integrując narzędzia bezpieczeństwa i automatyzując zadania, platformy SOAR są w stanie usprawnić typowe przepływy pracy związane z bezpieczeństwem, takie jak zarządzanie incydentami, zarządzanie lukami w zabezpieczeniach i reagowanie na incydenty. Korzyści z tego usprawnienia obejmują:

- Przetwarzanie większej liczby alertów w krótszym czasie – zespoły SOC bywają zmuszone do radzenia sobie z setkami lub tysiącami alertów bezpieczeństwa dziennie. Może to prowadzić do zmęczenia lub przeoczenia ważnych oznak aktywności zagrożeń. SOAR ułatwia zarządzanie alertami poprzez centralizację danych dotyczących bezpieczeństwa, wzbogacanie zdarzeń i automatyzację odpowiedzi. W rezultacie centra SOC są w stanie przetwarzać więcej alertów, skracając jednocześnie czas reakcji.

- Bardziej spójne plany reagowania na incydenty – zespoły SOC mogą używać podręczników SOAR do definiowania standardowych, skalowalnych przepływów związanych z reagowaniem na incydenty w przypadku typowych zagrożeń. Zamiast zajmować się zagrożeniami indywidualnie, analitycy bezpieczeństwa mogą zastosować odpowiedni scenariusz w celu skutecznego rozwiązania problemu.

- Ulepszone podejmowanie decyzji – zespoły ds. bezpieczeństwa mają możliwość korzystania z paneli SOAR, aby uzyskać wgląd w sieć i zagrożenia, na jakie napotykają. Informacje te pomagają wykryć fałszywe alarmy, lepiej ustalić priorytety alertów i wybrać właściwe procesy reagowania.

- Lepsza współpraca w zespole SOC – SOAR centralizują dane dotyczące bezpieczeństwa i procesy reagowania na incydenty, dzięki czemu analitycy mogą współpracować przy dochodzeniach. SOAR umożliwiają również udostępnianie wskaźników bezpieczeństwa stronom zewnętrznym, takim jak dział kadr, dział prawny i organy ścigania.

Podsumowanie

Istnieje wiele porównań systemów SOAR do platform SIEM czy XDR, co jest słuszne. Systemy te mają kilka cech wspólnych, jednak ich funkcjonalności nie pokrywają się. Zespoły SecOps w dużych firmach często korzystają ze wszystkich tych narzędzi jednocześnie. Jednak dostawcy zacierają granice między nimi, wdrażając rozwiązania SIEM, które mogą reagować na zagrożenia, oraz XDR z rejestrowaniem danych podobnym do SIEM. Niektórzy eksperci ds. bezpieczeństwa uważają, że XDR może pewnego dnia wchłonąć inne narzędzia, podobnie jak SOAR skonsolidował swoich poprzedników.