Używasz RDCMan do połączeń RDP? Uważaj, bo można podejrzeć Twoje hasło!

Okazuje się, że to nie koniec problemów z możliwościami podejrzenia hasła użytkownika w formie tekstowej podczas połączeń RDP. O tej możliwości pisaliśmy tutaj i tutaj.

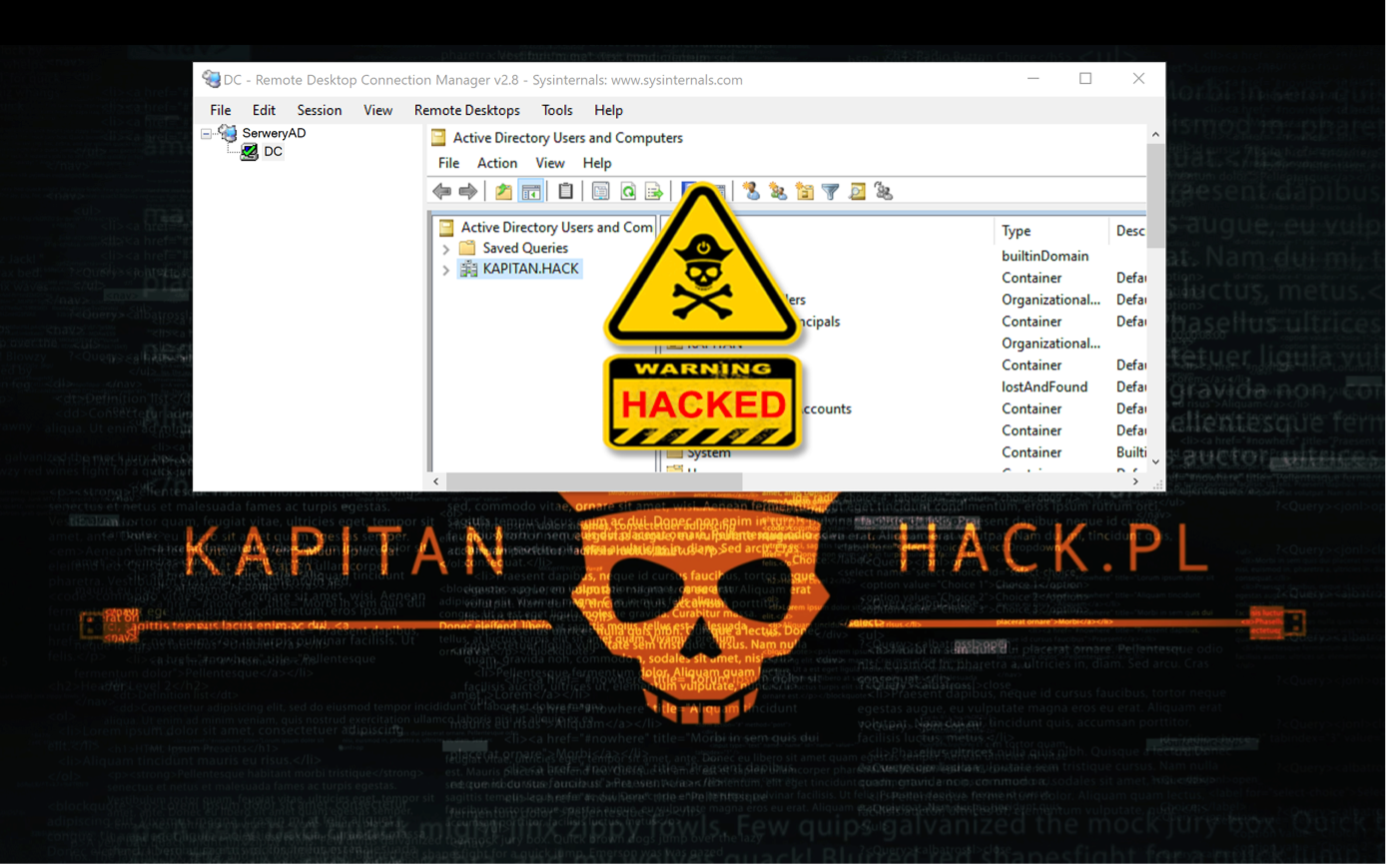

Tym razem twórca narzędzia Mimikatz, Benjamin Delpy obrał na cel narzędzie RDCMan (Remote Desktop Connection Manager) używane często w firmach przez administratorów systemów Windows. W wyniku analizy okazało się, że do szyfrowania haseł przechowywanych w swoich profilach wykorzystuje DPAPI o łamaniu, którego pisaliśmy wcześniej na Kapitanie tutaj.

Podatna jest nawet najnowsza wersja 2.8 z 22 czerwca 2021.

Wykradanie haseł z RDCMan

Aby można było wyciągnąć hasło z profili zapisanych w RDCMan należy pobrać najnowszą wersję Mimikatz 2.2.0 z kompilacją z 22 czerwca 2021r oraz użyć poniższej, specjalnej komendy z przełącznikami:

dpapi::rdg /in:SerweryAD.rdg /unprotect

W wyniku jej uruchomienia narzędzie Mimikatz rozkoduje plik „SerweryAD.rdg”, w którym administratorzy przechowują zapisane połączenia RDP: